Vulnerabilidades en sistemas informáticos pueden ser explotadas por ciberdelincuentes para acceder a información confidencial y causar daños.

Categoría: Uncategorized

Evaluación de riesgosEvaluación de riesgos

Evaluación de riesgos para identificar posibles peligros y minimizar impactos negativos en el entorno laboral. ¡Protege tu empresa!

Seguridad en redes socialesSeguridad en redes sociales

Seguridad en redes sociales: Protege tus datos y privacidad en línea con medidas de seguridad efectivas y confiables.

Plan de respuesta a incidentesPlan de respuesta a incidentes

Plan de respuesta a incidentes diseñado para garantizar la seguridad y eficacia en la gestión de cualquier contratiempo.

Cumplimiento de normativasCumplimiento de normativas

Cumplimiento de normativas es prioritario para garantizar el correcto funcionamiento y la seguridad de nuestra organización.

Amenazas cibernéticasAmenazas cibernéticas

Amenazas cibernéticas: protege tus datos de ataques maliciosos con medidas de seguridad informática efectivas. ¡Mantente seguro en línea!

Seguridad de sistemasSeguridad de sistemas

Seguridad de sistemas informáticos: protege tu información confidencial con medidas de seguridad efectivas y actualizadas constantemente.

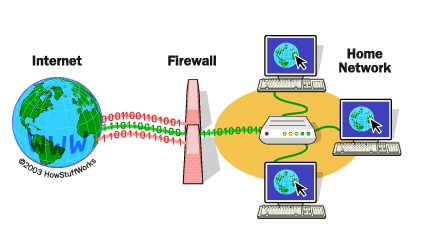

FirewallFirewall

Firewall protege tu red de amenazas externas y controla el tráfico de datos para garantizar la seguridad informática.

Seguridad en la redSeguridad en la red

Seguridad en la red: protege tus datos y privacidad online con medidas avanzadas de cifrado y control de acceso.

Cifrado de datosCifrado de datos

Cifrado de datos para proteger la información confidencial y garantizar la seguridad en la transmisión de datos sensibles.